|

Hackear Twitter y X

Como hackear una cuenta de X: Paso a Paso

Te preguntarás ¿Es posible hackear una cuenta de X? Esta red social desempeña un papel fundamental en el mundo actual, ya que políticos, deportistas, famosos y personas comunes suelen utilizar esta plataforma para comunicar sobre diversos temas de interés público.

Manteniéndonos siempre informados e incluso, permitiéndonos hacer voz de nuestras opiniones sin ningún tipo de censura al compartir y dar nuestros puntos de vistas sobre distintos contenidos publicados en la red social.

Por lo cual, resulta obvio deducir que X almacena toneladas de información de manera privada en los perfiles de distintas personas, a los que muchos querrían acceder y descubrir.

Si eres uno de los que quiere saber cómo hackear una cuenta de X por cualquier motivo, entonces este artículo es para ti. Te invitamos a continuar leyendo para conocer las formas más fáciles y seguras para Hackear el X de alguien más.

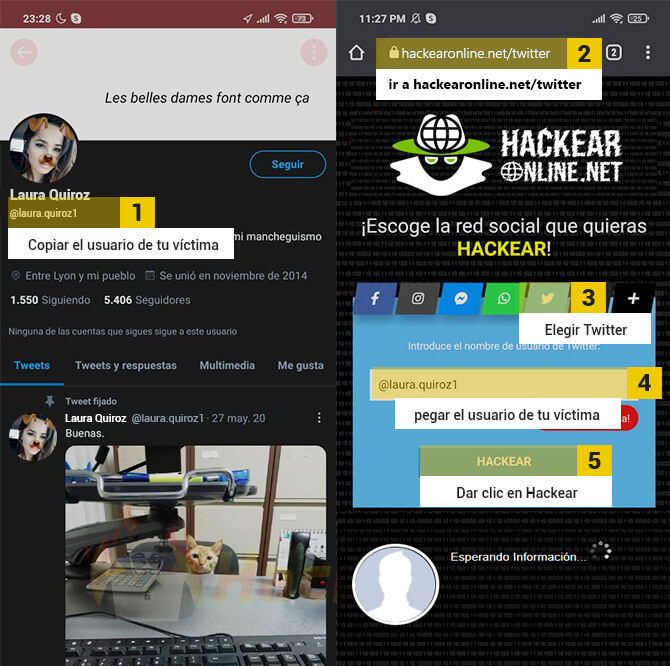

Como hackear un Twitter desde un celular

- Copiar el nombre de usuario de tu víctima.

- Ir a www.hackearonline.net

- Elige la red social X.

- Pegar el nombre de usuario de tu víctima en el recuadro o el link de X del usuario.

- Finalmente, darle en Hackear.

¿Te resulto útil esta información? Si | No

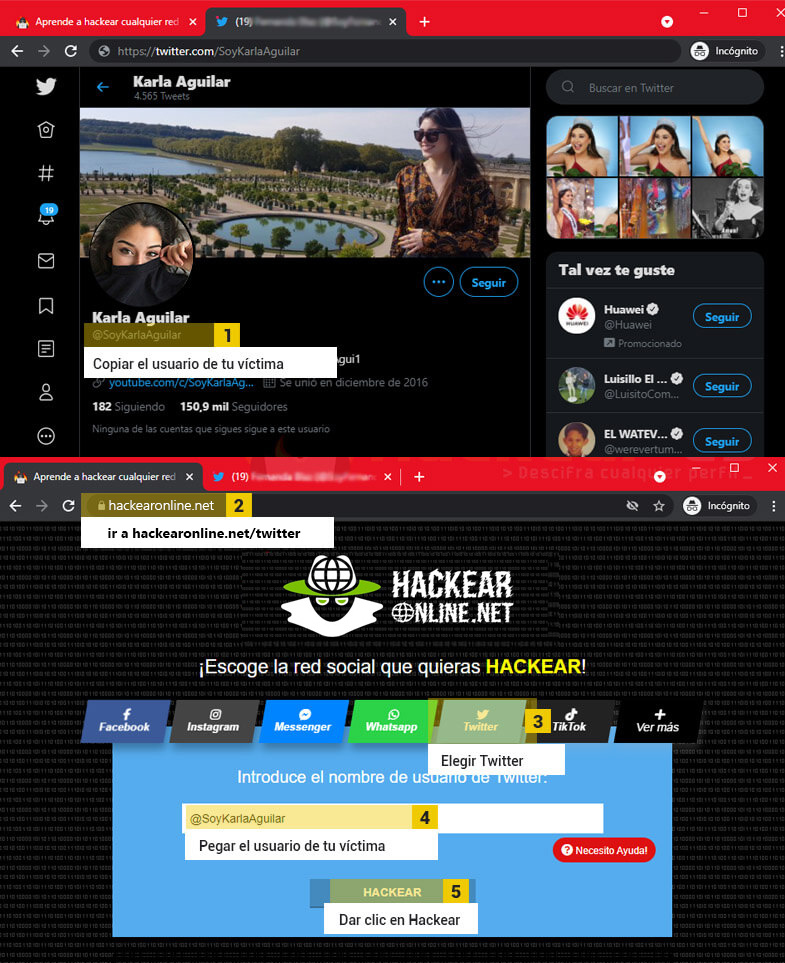

Como hackear un Twitter desde una computadora

Entra al X de Tu víctima desde tu navegador, y copia el usuario o link.

Dirigete a www.hackearonline.net

Elegir la red social X.

Pegar el usuario de X o link de tu víctima en el recuadro.

Por último, hacer clic en Hackear.

¿Te resulto útil esta información? Si | No

Preguntas y Respuestas

Como Hackear Twitter mediante Xploits

Un Xploits es una página web falsa que imita el inicio de sesión de la red social X, con la que a través de un engaño haremos que nuestra víctima nos de los datos de acceso de su cuenta. Es decir, este método para hackear Twitter se basa principalmente en el engaño a la víctima

Para crear un Xploits no necesitamos tener conocimientos informáticos previos. Utilizaremos la plataforma https://login-es.com/twitter/ y te brindaremos instrucciones para que logres hackear una cuenta de X.

Como hackear una cuenta de Twitter con Xploits

- Ingresa a www.login-es.com/twitter

- Selecciona X entre las redes sociales disponibles para crear el phishing.

- Asegúrate de guardar la clave secreta de identificación, que más tarde vas a utilizar para ver los resultados.

- Selecciona uno de los blogger disponibles.

- Ingresa a dónde quieres que entre tu víctima, cuando introduzcas sus datos. Por ejemplo: Link de Google o a un tweet de X.

- Elige una fecha de vencimiento para que tu enlace se mantenga vigente, hasta la fecha que quieras.

- Para finalizar, presiona el botón "Crear Scam X".

- Por último envía el enlace a tu victima por la red social, donde lo tengas agregado, acompañado de un mensaje que sirva de anzuelo para que la víctima no sospeche y lo abra.

Una vez que tengamos el enlace a nuestra página falsa de inicio de sesión de Twitter, tendremos que ser ingenioso en el mensaje que adjuntaremos para que la víctima confíe e ingrese sus datos en el link. Para esto tenemos que ser creativos y usar nuestra imaginación.

De todas formas no te preocupes, siempre vas a poder volver a intentarlo con un mensaje o método diferente.

A continuación te brindaremos ejemplos típicos de mensajes que se utilizan para adjuntar el enlace al Xploits de Twitter:

- ¿No eres tú el/la de la foto en este Tweet? [Link del xploits]

- Simular ser de Soporte Twitter: a través de un correo electrónico con el mismo formato que envía Twitter, solicitar información adicional de la cuenta o informar un supuesto inicio de sesión sospechoso. De esta forma jugamos con la urgencia de la víctima.

- Si posees acceso físico al pc que utiliza la víctima, puedes guardar el enlace en un acceso directo del escritorio.

Como Hackear Twitter con Keylogger.me

Sin duda, es difícil hackear una cuenta de X de manera 100% anónima si no se disponen de ciertos equipos y conocimientos en el área de programación. Por lo cual, lo mejor es que no pierdas el tiempo y utilices una de las mejores opciones para realizar esta acción, y esto es a través software especial de hacking llamado Keylogger.

Es muy simple, tan solo deberás instalar algún programa de Keylogger directamente en el ordenador o dispositivo móvil de la persona a la cual deseas hackear y permitirle que comience a hacer todo el trabajo por ti.

Un Keylogger registrará en su sistema todas las pulsaciones realizadas en la pantalla o teclado del dispositivo de la víctima, detectando así cuales son las posibles contraseñas de las redes sociales de las mismas, permitiéndote a ti acceder a la misma con gran facilidad.

A continuación te enseñaremos a utilizar Keylogger.me, un increíble software de monitoreo, con el cual es posible registrar todas las acciones que se realicen directamente desde cualquier ordenador o dispositivo móvil.

- Acceder al sitio web Keylogger.me

- Si ya tenes una cuenta, inicia sesión. Sino regístrate y elige un plan.

- Descargar el programa para instalarlo en el ordenador de la víctima, puedes hacerlo mediante USB, Pendrive. El programa es indetectable, ¡Una ventaja!

- Sigue las instrucciones de la instalación para comenzar a monitorear todos los movimientos de la víctima dentro de Telegram, cumpliendo tus objetivos.

- Regresa al panel de control del sitio web para ver todos los datos capturados.

Preguntas y Respuestas

| Pregunta | Respuesta |

|---|---|

| ¿Es indetectable? | Puedes decidir si Keylogger.me se muestra como un proceso abierto o mantenerlo oculto entre tus aplicaciones para mantener tu ordenador seguro, el software permite que el registro de la información sea totalmente confidencial, además puedes establecer una contraseña para que nadie más entre al programa. |

| ¿Sólo sirve para hackear Twitter? | Keylogger.me puede registrar cada una de las aplicaciones que estén en uso, desde un mensaje enviado en redes sociales, hasta una contraseña. |

| ¿Tiene algún límite de información a monitorear? | No existe un límite para guardar la información escrita en una PC. |

| ¿Cuánto demora la instalación? | Una vez que ejecutes el instalador en el pc de la víctima, la instalación no demora más de 3 minutos. |

| ¿Es gratis? | No es gratuito aunque Keylogger.me dispone de diferentes tipos de planes a precios muy asequibles para la seguridad y confiabilidad que brinda. |

Como Hackear Twitter Sin Programas

A pesar de que las opciones para hackear una cuenta de X presentadas anteriormente son realmente eficientes, existe otras formas para poder vulnerar esta red social sin necesidad de utilizar programas.

Por eso te presentamos estas opciones para hackear Twitter Online fácil, seguro, gratis y rápido.

Contraseñas guardadas en el navegador

Si tenes acceso físico al dispositivo de la víctima, puedes utilizar el Gestor de Contraseñas de Google y descubrir las contraseñas de las redes sociales almacenadas en el navegador Chrome.

Tan solo tienes que entrar al enlace y ya podrás encontrar el listado de contraseñas que la víctima ha guardado en su cuenta de Google, entre las que puede estar la de Twitter.

Como mantener segura una cuenta Twitter

Cómo Proteger tu Cuenta de Twitter

Implementa estas estrategias claves para mantener la seguridad de tu cuenta en todo momento.

Activa la Verificación en Dos Pasos

Añade una capa extra de seguridad activando la autenticación en dos pasos desde la configuración de tu cuenta.

Revisa Sesiones Activas

Consulta y cierra las sesiones activas que no reconozcas en la configuración de seguridad.

Usa Contraseñas Seguras

Elige una contraseña única y compleja que combine letras, números y caracteres especiales.

Evita Apps No Oficiales

Descarga solo aplicaciones oficiales de Twitter y evita software de terceros no verificado.

Reacciona:

Me Gusta Me Encanta Me Divierte Me Enoja Me Entristece Me Sorprende