|

¬°Como hackear una red social!

Hackear una red Social

¬ŅAlguna vez te preguntaste como hackear un Facebook? Descubre los secretos que esconde tu pareja o tus amigos vulnerando el acceso a su cuenta de Facebook.

Aprenderás a utilizar técnicas como xploits, ingeniería social y hasta keyloggers para lograr hackear un perfil de Facebook.

Con nuestras herramientas de hacking disponibles para ti, podr√°s hackear la cuenta de Facebook de esa persona especial o simplemente de un amigo para divertirte.

Con la pr√°ctica desarrollar√°s la habilidad de descubrir conversaciones ocultas, fotos privadas y publicaciones no visibles para todos.

Leer m√°sConvertite en un hacker maestro de Instagram, la red social de las fotos y Descubre los secretos bien guardados de tus amigas, pareja o compa√Īeros de trabajo.

Utilizando nuestras herramientas de scams ingeniosos y xploits de alta tecnología para hackear cuentas de Instagram en pocos pasos.

Revisa fotos privadas, lee mensajes directos privados y ¡hasta su lista de mejores amigos!. No necesitas ser un experto en informática para obtener el acceso a la cuenta de tu víctima.

Descubre ahora como hackear un Instagram pocos minutos.

Leer m√°s¬ŅTe imaginas poder hackear una cuenta de TikTok y revelar todos los secretos de los videos borrados y mensajes directos?

En esta p√°gina, nosotros te ense√Īamos a lograr exactamente eso. A trav√©s de m√©todos de hacking como keyloggers y phishing, vas a cumplir tu objetivo de acceder a una cuenta y explorar los rincones m√°s ocultos de tu v√≠ctima.

Desde secretos de influencers hasta videos no publicados, ¬°todo puede estar al alcance de tu mano con un poco de ingenio y pr√°ctica!

Empeza a usar ahora nuestras plataformas de hackeo.

Leer m√°s¬ŅQueres saber como leer conversaciones privadas de Messenger?

Podes usar t√©cnicas como xploits y scams para tratar de hackear una cuenta de Messenger y leer todos los mensajes ocultos. ¬ŅQu√© secretos guardan tus amigos o tu pareja?

¬°El desaf√≠o est√° en tus manos! Tenemos las m√°s innovadoras estrategias de hacking para ense√Īarte a hacerlo sin levantar sospechas ni teniendo conocimientos previos.

Empezá a practicar siguiendo nuestra guía paso a paso y con sólo unos datos de la víctima podrás completar tus objetivos.

Leer m√°sSi alguna vez quisiste leer los mensajes privados de alg√ļn amigo o descubrir con qui√©n m√°s est√° hablando tu pareja, ahora es tu oportunidad de hacerlo.

Descubre como hackear un WhatsApp de forma fácil y rápida con diferentes tipos de métodos y técnicas sin necesidad de tener conocimiento informático.

Contamos con plataformas de hacking que te ayudarán a implementar técnicas que van desde ingeniería social hasta keyloggers, que con práctica y concentración te ayudarán a hackear una cuenta de WhatsApp y descubrir lo que otros esconden.

¡Comenzá tu hackeo ahora y sorpréndete al leer sus chats!

Leer másSea cual sea la razón por la que quieras infiltrarte en una cuenta de Gmail, entendemos que la necesidad de querer leer una conversación privada puede urgir y lo importante que eso resulta.

En nuestro tutorial de como hackear una cuenta de Gmail, utilizaremos t√©cnicas de hackeos como scams y ataques de fuerza bruta para crackear la contrase√Īa y acceder al contenido privado de esa cuenta en pocos pasos.

Podr√°s leer correos secretos, notas guardadas y hasta borradores nunca enviados.

Empezá ahora y obtené el acceso al correo tu víctima.

Leer m√°s¬ŅAlguna vez quisiste entrar a una cuenta de Youtube de otra persona y ver sus suscripciones privadas o listas de reproducci√≥n ocultas?

Con nuestra guía de como hackear Youtube en 2026 podrás hacerlo implementando técnicas de ingeniería social, phishing, y más.

Imaginate tener el poder de cambiar los videos que le gustan a alguien o descubrir su historial de visualización.

Hackea canales de Youtube en pocos pasos practicando con nuestro tutorial y plataformas de hacking usadas por los hackers m√°s famosos de Youtube.

Leer m√°s¬°Hackear Snapchat nunca fue tan f√°cil! Convertite en un experto en desbloquear snaps, historias y mensajes directos.

Desde hacks de ingeniería social hasta xploits específicos y sofisticados de esta red social. Tendrás todas las herramientas para entrar en cualquier cuenta y ver los snaps más secretos antes de que desaparezcan.

¬ŅTenes la concentraci√≥n que se necesita para hackear con √©xito una cuenta de Snapchat? No es una tarea sencilla, pero si queres lograr resultados, est√°s en la p√°gina correcta. Prob√° ahora sin que tu v√≠ctima se entere.

Leer m√°sOnlyFans es famoso por su contenido exclusivo, pero ¬ŅQu√© pasar√≠a si pudieras hackear una cuenta de OnlyFans y acceder a todo ese contenido gratis?

Empeza a usar nuestra aplicación creada por hackers profesionales para realizar ataques dirigidos y técnicas avanzadas de hacking para romper la barrera de privacidad.

Explora fotos y videos ocultos de tu víctima con nuestras herramientas más sofisticadas y una guía paso a paso.

¬ŅTe anim√°s a probar y ver el contenido premium de tu v√≠ctima totalmente gratis?

Leer m√°s¬ŅEst√°s listo para saber como hackear Kwai, una de las redes sociales de videos cortos m√°s populares?

Descubre qué videos guardan tus amigos, familiares o incluso personas famosas en sus perfiles privados.

Te ayudaremos a emplear desde programas como keylogger, que son programas espías que copian todo lo que la víctima ingresa por teclado, hasta phishing, xploits y desarrollar habilidades de ingeniería social.

Nosotros te ense√Īamos a hackear Kwai de manera f√°cil, con m√©todos gratis y que est√°n funcionando en la actualidad.

Leer m√°sTelegram es conocido por su seguridad y privacidad, pero ¬ŅQu√© pasar√≠a si pudieras hackear una cuenta de Telegram y explorar todo el contenido privado?

A través de esta guía, utiliza herramientas de hacking para intentar acceder a los chats y archivos secretos de cualquier cuenta.

Practica y pon a prueba tus habilidades con scams inteligentes y técnicas de fuerza bruta que aprenderás a usar junto a nosotros. ¡No necesitas tener conocimiento previo!

¬ŅPodr√°s entrar y descubrir los secretos ocultos de tus contactos?

Leer m√°sMuchas p√°ginas prometen ayudarte a hackear una cuenta de X pero ninguna m√°s que nosotros te va a hacer lograr resultados.

En este tutorial, aprenderás a hackear X utilizando ataques dirigidos a las víctimas como keyloggers y técnicas de phishing para obtener acceso y ver tweets privados, mensajes directos y más.

Descubre qué están ocultando tus amigos, familiares o incluso tus ídolos. Convertite en un maestro del hackeo de la red social X y demostrá quien manda en esta red social.

Leer m√°s¬ŅEst√°s interesado en hackear una cuenta de Skype y descubrir conversaciones secretas? Te ofrecemos una plataforma para hackear Skype en pocos pasos que te permite acceder a chats, videollamadas y archivos compartidos.

Utilizá tu ingenio y diferentes técnicas de hackeo virtual para crackear una cuenta y descubrir lo que otros no quieren que sepas.

¬ŅTen√©s lo que se necesita para delatar los secretos ocultos de tus amigos o compa√Īeros de trabajo? Es tu momento de demostrar lo que podes hacer con nuestra gu√≠a de hacking.

Leer másHotmail y Outlook son los servicios de correo electrónico más usados y conocidos que posiblemente pueda interesarte vulnerar.

Nosotros tenemos a tu disposición las técnicas y métodos más avanzados para hackear una cuenta Hotmail en pocos pasos.

Haciendo uso de herramientas como ataques de fuerza bruta, xploits y scam para intentar acceder a una cuenta Outlook o Hotmail, podrás leer correos electrónicos, infiltrarte en conversaciones importantes y explorar lo que otros intentan ocultar.

Sigue ahora nuestra guía paso a paso y hackea un correo Outlook para saber si tu pareja es fiel o con quien habla tu amigo.

Leer m√°s¬ŅTe gustar√≠a hackear una cuenta Tinder y descubrir con qui√©n est√° chateando esa persona especial?

Aprende como infiltrarte en una cuenta de Tinder sin que tu víctima se de cuenta, usando técnicas como phishing y ataques de ingeniería social.

Sé un profesional del hacking y Descubre con quién busca conexiones tu víctima. Imagina descubrir conversaciones, coincidencias y perfiles favoritos.

Tenemos un instructivo paso a paso para que logres tu objetivo y disponibles para tu uso las aplicaciones que usan los hacker expertos.

Leer m√°s¬ŅSab√≠as que contamos con aplicaciones web de hacking para que hackear un email sea una tarea sencilla?

Si te gustar√≠a hackear cualquier cuenta de correo electr√≥nico, est√°s en el lugar indicado. Tenemos herramientas de phishing, fuerza bruta y mucho m√°s para tratar de descifrar contrase√Īas y leer los correos m√°s confidenciales.

Obtené las credenciales de acceso de tu víctima sin que se enteren. Sólo necesitarás práctica, pero en pocos pasos podrás ponerte a prueba como hacker.

Empezá ahora a leer nuestra guía y obtené resultados en pocos minutos.

Leer m√°sLinkedIn es la red social de los profesionales y contiene mucha informaci√≥n privada que no est√° disponible p√ļblicamente. ¬ŅQu√© pasar√≠a si pudieras hackear LinkedIn?

En esta guía, exploraremos diversas técnicas y métodos más comunes que nos van a permitir hackear una cuenta de LinkedIn. Desde registrar todo lo que la víctima escribe en el teclado de su computadora, hasta xploits y scams.

Podremos acceder a perfiles, mensajes y contactos ocultos. ¬°Hasta descubrir la red de conexiones secretas de tu competencia!

Poné a prueba tu capacidad y empezá a vulnerar cuentas LinkedIn ahora.

Leer m√°s¬ŅTe gustar√≠a saber qu√© hay dentro del tel√©fono de alguien? Este es el hackeo definitivo: ¬°hackear un celular completo! Desde mensajes de texto hasta aplicaciones, fotos y mucho m√°s.

Tendrás la oportunidad de acceder a todo el contenido del teléfono para ya sea descubrir si tu pareja te es infiel o tener la tranquilidad de saber donde está tu hijo en todo momento.

Aprende a rastrear un celular de forma rápida y fácil, y explorar todo el contenido por si se te perdió el celular o cualquiera sea el motivo.

No pierdas el tiempo en otras p√°ginas que prometen lo mismo sin resultados, nuestra gu√≠a es √ļnica y la mejor disponible en la web.

Leer m√°sSumergite en el mundo de las redes, aprendiendo como hackear un wifi y convirtiendo tu ordenador en una poderosa herramienta de hackeo.

A través de técnicas como la fuerza bruta y exploits específicos, aprenderás como hackear la red Wi-Fi de un vecino o quien quieras.

Descubre qué tan fácil o difícil es hackear una red inalámbrica y sorpréndete con lo que podes encontrar del otro lado.

Muchas veces nuestra conexión a internet está lenta o tiene problemas y ésta puede ser una opción práctica para salir del paso.

Leer m√°sDescubre que hay detr√°s de los tableros virtuales privados de tus amigos en Pinterest.

Te dejamos al alcance de tu mano las aplicaciones usadas por hackers profesionales para hackear cuentas de Pinterest con el objetivo de acceder a sus tableros secretos y ver lo que han estado guardando.

Sigue nuestros consejos, atrevete a hackear Pinterest y ver pines privados y tableros personalizados que tienen tu víctima.

Con pr√°ctica, se volver√° una tarea muy sencilla explorar m√°s all√° de lo que est√° a simple vista en Pinterest.

Leer másVisita nuestro blog donde encontrarás guías detalladas, trucos de hacking y estrategias avanzadas.

Te ofrecemos los mejores recursos para que puedas llevar tus habilidades al siguiente nivel. Si estás buscando información actualizada sobre cómo hackear, este es el lugar perfecto.

Con nuestro contenido, aprender√°s todo lo que necesitas saber para convertirte en un experto hacker. ¬°No te lo pierdas!

Leer m√°sHackear con hackearonline.net

Este tipo de hackeo, se puede realizar tanto desde una computadora como desde un dispositivo móvil.

En primer lugar, para empezar a desplegar el hackeo, hay escoger la víctima. Para ello, tenes que ingresar al perfil de la red social del objetivo y copiar su nombre de usuario o link del perfil.

Una vez que tengas copiado el link del perfil, podrás continuar con la guía.

- Entra a Facebook y le das clic en los tres puntitos

- Copia el enlace del perfil

- Ingresa desde el navegador a Aprende a hackear cualquier red social „Äź2026„ÄĎ

- Entre el listado de redes sociales disponibles para hackear, selecciona la de tu objetivo.

- Pega el enlace del perfil de tu víctima en el campo correspondiente.

- Por √ļltimo, presiona el bot√≥n ‚ÄúHackear‚ÄĚ.

Llegado a este paso, la plataforma de hackeo empezar√° a recopilar informaci√≥n acerca del perfil de la v√≠ctima y al cabo de unos minutos, ejecutar√° m√ļltiples intentos de ataques hasta lograr conseguir las credenciales de la v√≠ctima.

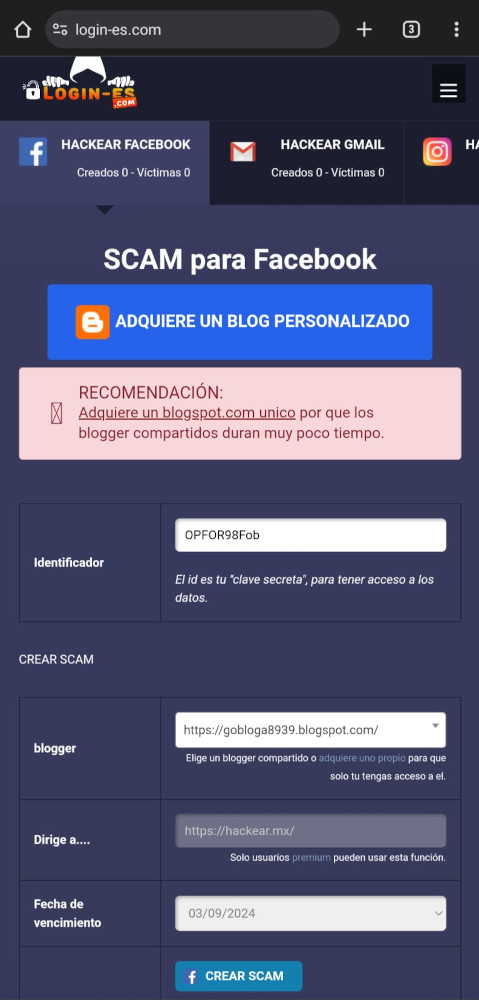

Hackear con login-es.com

Los "Xploits" son p√°ginas web que imitan el inicio de sesi√≥n de la web oficial, como Gmail o Hotmail, para capturar usuario y contrase√Īa de los usuarios.

Sigue esta guía paso a paso y aprende a como crear un Xploit:

- Ingresa al sitio web al sitio oficial Hackea cualquier Red Social en 2026 ‚Ė∂Facebook ‚Ė∂Gmail

- Selecciona, entre las disponibles, la red social que querés crear el phishing.

- Copia y guarda el identificador generado que se muestra en pantalla. Esta ser√° su clave para ingresar a los resultados

- Clickea en el recuadro marcado y elige uno de los blogger.

- Indica el enlace donde la víctima será redireccionada al ingresar sus datos.

Esta opción sólo está habilitada para los usuarios premium. Permite insertar una url a la que la víctima será enviada al enviar su clave de ingreso a la red social. Se recomienda un enlace a la misma red social.

- Elegir una fecha de vencimiento, hasta ese día estará operativo el servicio Xploits

Sólo usuarios vip y premium tienen disponible esta opción.

- Para finalizar, presiona el bot√≥n ‚ÄúCrear SCAM‚ÄĚ.

- Enviar el enlace que generaste a la v√≠ctima. Record√° acompa√Īarlo con un texto que inspire y sea confiable.

- Si hemos logrado convencer al usuario, utilizará sus datos para iniciar sesión. Los datos pueden ser: email/clave/teléfono

- Al regresar a login-es.com, podr√°s visualizar las contrase√Īas rastreadas.

Se recomienda enviar un mensaje que sea confiable, como por ejemplo:

¬ŅEres t√ļ el de la foto? [Link generado del Phishing]

Es necesario evitar que la víctima piense que puede tratarse de un enlace sospechoso o un virus. Quizás es uno de los puntos más complejos del método, pero si lo logras tendrás éxito al hackear la cuenta.

Aprende técnicas como phishing, scams y xploits para acceder a cuentas y conversaciones en la herramienta web login-es.com. Obtené acceso a la cuenta de tus amigos o de tu pareja para saber con quién conversa. Sigue la guía y aprendé como hackear Facebook con xploits. Leer más

Leyendo la gu√≠a, vas a saber c√≥mo usar la herramienta online creada por hackers disponible en login-es.com. Aprender√°s a crear y usar xploits para hackear cuentas de Instagram de tus amigos, pareja o compa√Īeros de trabajo. Obt√©n acceso a mensajes, fotos privadas y m√°s. Leer m√°s

Explora las t√©cnicas de phishing y scams para hackear TikTok y ver los videos guardados o mensajes privados de tu v√≠ctima. Consegu√≠ contrase√Īas de cuentas de TikTok con los enlaces personalizados de scams en login-es.com. Leer m√°s

En el siguiente art√≠culo te ense√Īamos como hackear Messenger y lograr tener acceso a las conversaciones de tu v√≠ctima aplicando estrategias de phishing y scams creadas desde login-es.com. ¬°No te lo pierdas! Leer m√°s

La web login-es.com te permite crear scams de páginas para hackear cuentas de Gmail usando técnicas de phishing. Entérate cómo acceder a correo electrónicos de tu víctima, contactos y más. Convertite en un experto en la materia y aprende a hackear con éxito. Leer más

¬ŅTe gustar√≠a aprender como hackear iCloud y tener acceso a fotos, contactos y toda la informaci√≥n personal de tu v√≠ctima? En este tutorial te ense√Īamos t√©cnicas avanzadas de phishing y xploits para enga√Īar al objetivo y captar la contrase√Īa sin levantar sospechas. Leer m√°s

Si te interesa saber como hackear cuentas de Youtube sin programas, estas en el lugar correcto. Con la poderosa herramienta web login-es.com y un poco de ingenio, podrás acceder a cuentas y tomar el control de canales privados aplicando técnicas de phishing y scams. Leer más

Descubre como hackear Twitch en pocos minutos y revisar la cuenta privada de tu víctima sin que se entere. Paso a paso aprenderás técnicas de phishing y como crear xploits para Twitch gratis y fácil. Leer más

Nota que hackear Snapchat y conseguir acceso completo a la cuenta, snaps y chats es muy fácil gracias a login-es.com. Los más efectivos métodos de phishings los conseguirás en esta web. Elige tu víctima y realiza tu primer intento siguiendo los pasos. Leer más

La forma más rápida de poder ver material privado en esta plataforma de contenido exclusivo, es aprendiendo a hackear OnlyFans. Sigue paso a paso las instrucciones de cómo crear un scam en login-es.com y podrás lograrlo. Leer más

Revisa los mensajes directos y toda la informaci√≥n privada de una cuenta de Twitter en pocos pasos. Los hackers m√°s famosos liberaron la aplicaci√≥n web que usan para hackear cuentas de Twitter y nosotros te ense√Īamos a usarla. Leer m√°s

¬ŅTe imaginas poder hackear cuentas de Skype e infiltrarte en videollamadas y acceder a chats? Esto es posible con un poco de pr√°ctica y sin ser un experto, aplicando t√©cnicas de phishing y creando un scams personalizado en login-es.com Leer m√°s

¬ŅBuscas aprender a hackear Hotmail? Encontraste la gu√≠a definitiva. El m√©todo m√°s efectivo para lograr este tipo de objetivo es a trav√©s de metodolog√≠a phishing. Te proporcionaremos las herramientas necesarias para que empieces a realizar tus hackeos. Leer m√°s

Ahora poder ver los videos privados de tus amigos y sus mensajes en la famosa app de videos cortos es muy fácil gracias a login-es.com. Con métodos de phishing y scam, podrás hackear cuentas de Kwai fácil y rápido. Perfecciona tu habilidad de hacking con esta guía. Leer más

Ya sea con fines personales o profesionales, es interesante poder descubrir los contactos y relaciones que tiene un perfil en esta red social. Hay varias alternativas para lograr hackear una cuenta de LinkedIn pero deber√°s perfeccionarte con pr√°ctica para ser un buen hacker. Leer m√°s

Hackear con phishing

"Phishing" es un ataque inform√°tico que consiste en enga√Īar a un usuario a ingresar sus datos de una cuenta de correo electr√≥nico o de otro medio, como de una red social, para obtener acceso a informaci√≥n confidencial.

Se trata de una de las t√©cnicas de enga√Īos m√°s utilizadas para hackear redes sociales.

El enfoque principal de un ataque de tipo phishing es la ingenier√≠a social, ya que funciona a trav√©s de la manipulaci√≥n o el enga√Īo a la v√≠ctima.

- En primer lugar, se crea una página web falsa que visualmente es idéntica a la legítima, como el inicio de sesión de Facebook o Hotmail. La creación de esta web trucha se la denonima "scam".

- Luego, viene el paso más importante. Hacer que la víctima ingrese al scam. Para esto hay que hacerle llegar el link de forma que no sospeche, puede ser por correo electrónico, mensaje de texto o incluso a través de la misma red social o plataforma.

En todo momento, la víctima tiene que pensar que se trata de un mensaje proveniente de fuentes confiables, como de la propia red social o plataforma.

Tambi√©n puede servir enga√Īar haciendo creer que es necesario que realice una acci√≥n urgente, como verificar su cuenta, cambiar su contrase√Īa o proporcionar informaci√≥n personal.

Un ejemplo clásico de phishing es un correo electrónico que el mensaje podría decir algo como: "Hemos notado actividad sospechosa en tu cuenta. Por favor, haz clic en este enlace para verificar tu información". El enlace te lleva a una página web que se ve exactamente como la de la red social, pero en realidad es falsa.

Siempre es importante acompa√Īar el enlace con un buen mensaje. Es la parte principal del hackeo por phishing.

Ac√° entra en juego tu propio ingenio. Aunque si no te funciona al primer intento, no te descepciones, puedes intentarlo cu√°ntas veces quieras.

Otro ejemplo, en el caso que se lo env√≠es a alg√ļn amigo, podr√≠a ser: ¬ŅEres t√ļ el de la foto? [Link del Phishing] , ¬ŅCu√°ndo te tomaste √©sta foto? [Link del Phishing]

Una vez que la v√≠ctima ha ingresado sus datos en la p√°gina falsa, esos datos se env√≠an al enlace real que solo t√ļ puedes ver.

Si hiciste un buen trabajo en enga√Īar a tu v√≠ctima, en unos pocos minutos podr√°s obtener los datos de acceso y hackear la red social gratis.

Reacciona:

Me Gusta Me Encanta Me Divierte Me Enoja Me Entristece Me Sorprende